容器安全的迷思

By Forsaken

正当一些搞不清楚状况的人还在人云亦云地鼓吹容器隔离能带来安全性的时候,容器安全的阴影已经悄然笼罩在云原生的上空。

基于容器化的云原生如今已成为流行不亚于虚机云原生的部署方式,容器化本身独有的隔离方式确实有利于提升幻想中的安全性——前提是没有发生容器逃逸,否则宿主机(Host)将面临未知危险。

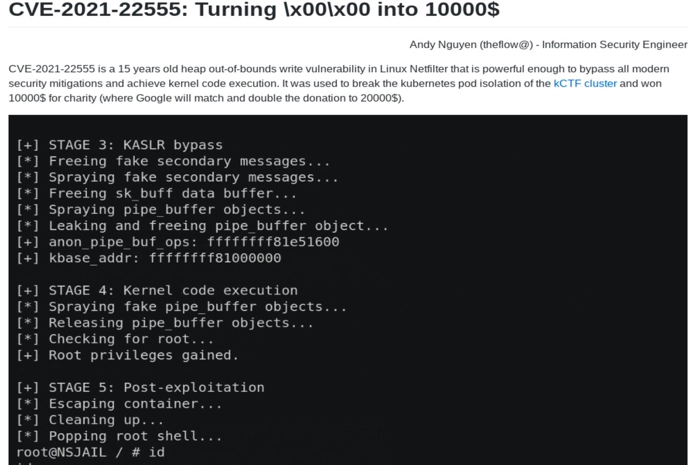

而在所有容器逃逸的方式中,最为致命的是来自 Linux 内核的漏洞。2021 年有一个在 netfilter 中的漏洞被曝光,该漏洞可轻易被用于容器逃逸,而这个漏洞已经存在了近 15 年!

由于该类容器逃逸的攻击在策略上的多变性,导致凭借传统方法要进行有效防御变得十分困难——除非你提前知道攻击策略。生产环境所面对的情况五花八门,你永远不可能知道自己吃到了那一颗装了屎的巧克力。

虽然不是每个场景都注重高级防护,但随着大语言模型的普及,私有大语言模型的数据安全将摆上台面——毕竟训练的成本过于高昂,被人盗走或者篡改的损失将会难以估量。

这使得一些在 AI-Infra 上做容器化部署的公司坐立不安,想方设法寻找解决方案。虽然目前内核安全的头牌是美帝的 Grsecurity,但亚洲也不是没有之光。

在单一核心竞争力被开源削弱的今天,能比拼的大概不会是某个单纯的技术点,而是综合技术方案的品质。在这一点上来看,先反应过来的厂商占有一个不错的身位。

其他事件

© Copyright FossFlow team, all rights reserved.

HTML template:

© Copyright 2016-Tech News . Design by: uiCookies Technology News Magazine